DéfinitionLes objets connectés désignent la connexion de ces objets au réseau internet. Ces objets sont connectés soit directement par WiFi utilisant le protocole TCP/IP ou par intermédiaire du smartphone ou via le Bluetooth ou grâce à un protocole de communication qui leur sont propres, et qui permettraient aux objets entre eux (Z-Wave, Zigbee). Ces dispositifs englobe n’importe quel objet captant et échangeant des données (Smartphone, GPS, Capteur divers, Camera IP & Webcam, Téléviseur, Réfrigérateur, Montre, Enregistreur Vidéo Numérique, Routeur, Voiture, Pacemaker, ne sont que quelques exemples). C’est ce type d’objets 2.0 que nous appelons objets connectés. |

L’IoT / IdO dans les entreprises

A quelle fin ?

Les objets connectés offrent aux entreprises à la fois un nouveau type de business model, comme une aide à la gestion. Ils produisent de grandes quantités de données dont le stockage et le traitement entrent dans le cadre de ce que l’on appelle les big data.

L’écosystème IoT se décline en 3 catégories

1.Léger :

- Dispositif physique simple, typiquement un capteur, qui a peu de fonctions.

- Protocole de réseau local à court ou à long terme pour la connectivité.

- Système d’exploitation minimal ou non.

2.Complexe (connecté à un Back End) :

- Connecté à un serveur de back-end sur une liaison de communication longue distance.

- Peut effectuer des opérations cryptographiques symétriques ou asymétriques.

3.Passerelle :

- Petit périphérique, généralement connecté à l’alimentation secteur, qui gère la communication entre les points d’extrémité légers et le back-end.

Les objets pouvant interagir avec leur environnement à travers le cloud et dont les fonctionnalités sont enrichies par un applicatif ou un capteur offrent un panorama d’usages multiples (avec en tête celui de la domotique et de la maison connectée).

En logistique, il peut s’agir de capteurs qui servent à la traçabilité des biens pour la gestion des stocks et les acheminements.

Dans le domaine de l’environnement, il est question de capteurs surveillant la qualité de l’air, la température, le niveau sonore, l’état d’un bâtiment, etc.

En domotique, l’IdO recouvre tous les appareils électroménagers communicants, les capteurs (thermostat, détecteurs de fumée, de présence…), les compteurs intelligents (Linky) et systèmes de sécurité connectés des appareils de type box domotique.

Le phénomène IdO est également très visible dans le domaine de la santé et du bien-être avec le développement des montres connectées, des bracelets connectés et d’autres capteurs surveillant des constantes vitales.

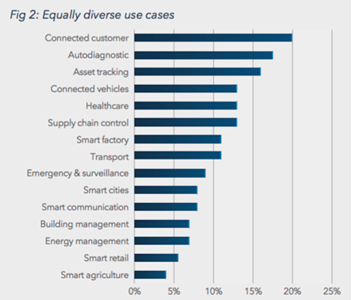

Selon diverses projections, le nombre d’objets connectés devrait largement augmenter au fil des ans, avec une prévision de 34 milliards d’objet d’ici 2020. Les entreprises font ainsi état d’un large champ d’applications, allant de l’amélioration de process en interne au développement de nouvelles manières de se déplacer.

Les applications liées à l’émergence d’un « client connecté » arrivent ainsi dans le top 3 des priorités des entreprises. Pour celles-ci, 17% utilisent l’IoT dans une optique d’auto-diagnostique, et un peu plus de 15% pour suivre et gérer leurs actifs.

Trois autres types d’applications arrivent en tête des priorités de certaines entreprises :

- Le développement d’applications de santé.

- Le contrôle de leur supply chain.

- Ainsi qu’une transition vers une smart factory (ou Industry 4.0, nom donné à la tendance actuelle de l’automatisation et de l’échange de données dans les technologies de fabrication).

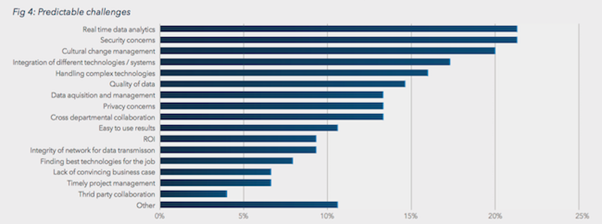

L’IoT et les risques de fuites informationsOn peut facilement dire que ces petits objets technologiques ont bouleversé notre manière de vivre aujourd’hui. Alors si ceux-ci paraissent alléchants et pratiques, ils suscitent certaines questions éthiques de l’ordre de la préservation de la vie privé. Les données, désignent toutes les informations que récupèrent les objets connectés que vous utilisez. Par exemple, des informations médicales, vos goûts musicaux en passant par vos données bancaires, les données deviennent votre identité numérique. Celles-ci voyagent dans le monde entier entre les serveurs des marques des objets connectés et votre maison, smartphone ou ordinateur de bureau. Régulièrement, reviennent dans les actualités des scandales de piratages de données, et de demandes de rançons contre la restitution de données dans le domaine médical surtout. Ce sont là des questions sensibles mais essentielles à garder en tête en ce qui concerne l’Internet des objets. |

Attaque à l’aide de Botnet IoT

En Juillet 2015, piratage d’une Jeep Cherokee alors qu’elle roulait. Les chercheurs ont réussi à prendre le contrôle du véhicule incluant la possibilité d’activer ou désactiver les essuies-glaces, suivre le GPS et arrêter le moteur.

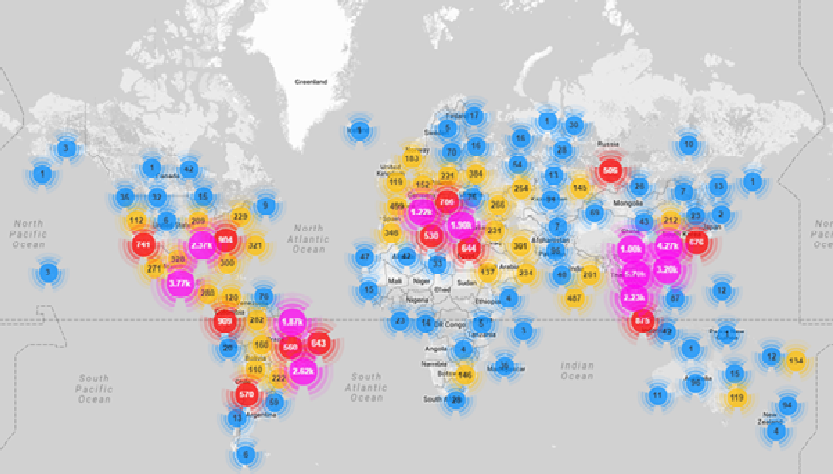

En Septembre 2016, le site internet https://krebsonsecurity.com, hébergé par l’entreprise Akamai, a subi une attaque de déni de service distribué (DDoS).

Selon Akamai, cette attaque a constitué (jusqu’alors) l’une des plus importantes attaques qu’Internet n’ait jamais connue. En effet, il s’agit ici de plus de 620 Gbps de trafic réseau ciblant le site internet.

La distribution de l’attaque par nombre de devices/emplacement sur une carte :

Une attaque de grande ampleur a eu lieu vendredi 21 octobre 2016, mettant hors service pendant quelques heures plusieurs grands sites Internet comme Amazon, Netflix, Twitter, Reddit, Spotify ou Tumblr.

Ces sites n’étaient pas directement sous le coup d’une attaque, ils ont été les victimes collatérales d’une attaque contre Dyn, une entreprise dont les services font d’elle une infrastructure critique d’Internet : Dyn gère un service DNS (système de noms de domaine), qui permet de corréler un nom de domaine en une adresse IP et vice versa.

UNE ATTAQUE BASIQUE MAIS SURPUISSANTE GRÂCE AUX OBJETS CONNECTÉS.

Ce qui est notable ici, c’est qu’il ne s’agissait pas d’une attaque sophistiquée, soigneusement mise en œuvre par un groupe d’experts.

Non, il s’agissait d’une attaque par déni de service distribué (DDoS), autrement dit une attaque ayant pour but de rendre un service indisponible en le noyant d’informations inutiles s’appuyant principalement sur le botnet Mirai, qu’a identifié le cabinet d’analyse Flashpoint.

Mirai, Comment ça marche ?

Mirai s’attaque aux objets connectés, son fonctionnement est simple. Il parcourt internet en cherchant à se connecter à toutes les adresses telnet qu’il trouve avec une liste de logins/mots de passe par défaut (dont le classique admin/admin).

Une fois l’appareil infecté, Mirai bloque certains ports pour empêcher qu’on en reprenne le contrôle. Le malware est basique, rapide, efficace, et surtout disponible gratuitement pour quiconque souhaite s’amuser avec, car son créateur en a rendu le code public. De plus, contrairement aux ordinateurs, un botnet d’objets connectés n’a aucune utilité réelle autre qu’effectuer des attaques par déni de service.

Le fait que les objets connectés ont tendance à être allumés 24h/24 et 7j/7 facile aussi son usage.

Caméras et enregistreurs numériques en cause

Le résultat est une arme dont la puissance est absolument démesurée par rapport à son accessibilité.

En septembre 2016, le blog du journaliste spécialisé Brian Krebs avait été frappé par une attaque record atteignant un débit de 620 Gb/s. Une semaine plus tard, c’est l’hébergeur français OVH qui avait été visé, avec une puissance de frappe estimée à 1,5 Tb/s. L’attaque contre Dyn, survenue un mois plus tard, semble être à nouveau montée d’un cran. Quels sont les objets connectés utilisés par Mirai ?

On y trouve beaucoup de caméras de surveillance et d’enregistreurs numériques (DVR), principalement fabriquées par une seule entreprise : Hangzhou XiongMai Technology. A noter que d’autres botnets pourraient également avoir participé à l’attaque. On connaît l’existence d’au moins un autre malware au fonctionnement similaire à Mirai, baptisé Bashlight.

Le problème est que ces appareils sont pratiquement impossibles à protéger en l’état. Pour une partie d’entre eux, les identifiants sont codés « en dur » dans le firmware et ne sont pas modifiables. Et même pour les autres, le fait qu’ils utilisent le protocole telnet (en ligne de commande, sans interface graphique) les rend difficile à configurer pour les utilisateurs.

D’après une analyse de Flashpoint, plus de 515 000 objets connectés seraient aujourd’hui vulnérables et susceptibles d’être incorporés dans un botnet. Certains experts ont proposé des solutions radicales, notamment de développer un malware plus rapide que Mirai, capable d’infecter un objet connecté vulnérable avant lui lors d’un redémarrage de ce dernier, et de le saboter pour le mettre définitivement hors service. Une mesure aussi drastique qu’illégale, mais qui souligne à quel point la situation désempare l’industrie.

Il y a eu beaucoup de mises en garde face au danger que représente l’Internet des Objets, mais, comme souvent, celles-ci n’ont servi à rien. Puisqu’il est clair que l’essor des objets connectés n’est pas prêt de s’arrêter, il est impératif que les acteurs majeurs de cette industrie mettent en place des normes et des bonnes pratiques au plus tôt, faute de quoi l’Internet des Objets continuera à scléroser l’Internet tout court, et ce de plus en plus souvent.

IoTroop

Selon Check Point, un nouveau malware a infecté des millions d’objets connectés. Un puissant botnet dont les attaques pourraient se montrer dévastatrices. Check Point déclare avoir découvert un nouveau botnet massif au côté duquel Mirai ferait figure de hors-d’œuvre.

Un botnet massif est en train de préparer une cyber-tempête qui pourrait faire tomber l’Internet Baptisé « IoTroop », le malware a été détecté fin septembre et aurait déjà contaminé un grand nombre d’objets. Check Point évoque des millions d’objets, sans plus de précision pour l’heure.

Mais Les caméras IP sans fil de GoAhead, D-Link, TP-Link, AVTECH, Netgear, MikroTik, Linksys, Synology et d’autres sont les principales victimes. Tout comme le System Files Information Disclosure sous Linux.

Hajime

Le monde découvrait le botnet Hajime, qui signifie « commencer » (un mot bien connu des pratiquants de judo). Mais depuis, il a grossi et il effraie les experts en sécurité. Comme Mirai, il vise les objets connectés (routeurs domestiques, caméra de surveillance, enregistreur numérique) via des faiblesses de sécurité dans les protocoles et les firmwares.

Il a été observé pour la première fois en octobre dernier à l’occasion d’attaques DDoS menées avec Mirai. A cette époque, les éditeurs de sécurité avaient concentré leur attention sur Mirai et avait délaissé Hajime. C’est un botnet modulaire à des fins curatives.

Symantec s’est penché sur ce botnet. Une fois implanté sur les terminaux ciblés, via les ports Telnet ouverts ou l’exploitation de mots de passe par défaut, Hajime bloque l’accès à un certain nombre de ports (23, 7547, 5555 et 5358) afin de barrer la route à Mirai.

Un message du développeur de Hajime est là pour tranquilliser (ou tenter de tranquilliser) les personnes infectées : « Je suis seulement un hacker blanc tentant de sécuriser quelques systèmes », écrit-il. Le but de Hijame serait donc de protéger les objets connectés. En les infectant, Hijame utilise le protocole P2P pour communiquer avec les serveurs de contrôles.

Hajime s’étoffe et inquiète, mais cet altruisme pourrait n’être qu’une façade et les spécialistes de la sécurité commencent à s’alarmer de sa potentielle force de frappe. En effet, les dernières estimations montrent que le ver a réussi à infecter 300 000 objets connectés et pourrait se transformer en un botnet IoT très puissant. Kaspersky et Radware ont également analysé Hajime et le considèrent comme très sophistiqué.

Les risques constatésLes pirates ont un objectif de créer un réseau zombie difficile à identifier pour attaquer une cible en masse pour des fins économique, idéologique ou personnelles. Le risque d’être infectés par le botnet est réel, il est valable aussi bien pour les ordinateurs que les objets connectés, parce que les botnets sont de plus en plus difficile à détecter, donc, de plus en plus sophistiquer. Nous savons aussi qu’une fois infecté, ce malware reste connecter à son serveur commanditaire et attendre les ordres d’attaque. L’infection, empêche la machine d’avoir un comportement normal, fonctionne en ralentit etc… donc une perte de productivité pour l’entreprise. Tant dis que les cibles attaquées, peuvent engendrer de graves problèmes économiques. Donc, les botnet représentent une menace économique pour les entreprises. Il faut préparer pour se protéger, ou au moins limiter les risques éventuels d’être infectés. |

Préconisation

Protection le système contre le Botnet sur l’ordinateurPour protéger le système ou limite les risques d’être infectés par les botnet, nous devons :

|

Autre façon d’être à l’abri de BotnetPour empêcher votre ordinateur de devenir le « zombie » d’une armée botnet, soyez toujours attentifs aux téléchargements suspects. Ne cliquez pas sur des liens ou des pièces jointes envoyés depuis des adresses e-mail qui ne vous sont pas familières et soyez attentif à ce que vous téléchargez sur votre ordinateur. Maintenez toujours vos logiciels et vos correctifs de sécurité à jour. Mais ce qui est encore plus important, c’est de vous protéger avec un antivirus puissant, qui empêchera votre système d’être infecté par des logiciels malveillants, qu’ils proviennent d’un botnet ou non. |

Protéger les IoT contre le Botnet

Recommandations et Guide de sécurité pour l’IoT

A consulter:

https://www.owasp.org/index.php/IoT_Security_Guidance

https://www.wavestone.com/app/uploads/2016/09/Objets-connectes-IoT-securite.pdf

Poster un Commentaire