La cyberdéfense et sécurité de l’information

Les 12 règles d’or de la sécurité

Protéger le cyberespace permet d’éviter conséquences ravageuses d’une cyberattaque. La défense se base sur le même principe des forts de médiévale, plus vous avez les murs épais, haut et à plusieurs niveaux, plus vous êtes protégée. Mais c’est comme à Constantinople, avec insistance de l’ennemi, ils vont finir par réussir. Il faut savoir que zéro risque n’existe pas, donc il est nécessaire de réduire les risques au minimum acceptable et l’idéal, maîtriser les risques de son Système d’Information.

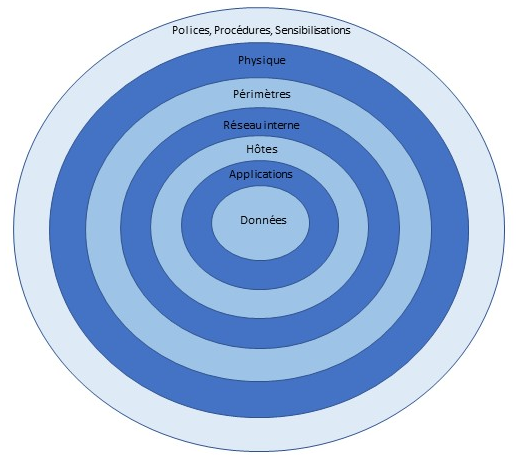

Comme zéro risque n’existe pas, il est nécessaire de mettre en place la défense en profondeur. Elle est reprise d’une technique militaire qui consiste à ralentir les attaques d’ennemis.

Voici la méthode de défense en profondeur.

Elle se base sur 7 niveaux, les données étant le plus importantes pour toutes les entreprises, elles se trouvent au cœur du cercle. Pour mieux défense son Système d’Information, l’ANSSI a édité 12 règles de bonnes pratiques qui peut être adaptées dans toutes les circonstances et les besoins de l’entreprise.

1) Le mot de passe :

Choisir son mot de passe avec soin, donner sa complexité et différents selon la criticité des applications et des services ainsi que sans lien avec le service utilisé.

2) Les mises à jours :

Mettre à jour régulièrement ses logiciels (Système exploitation, navigateur, antivirus (base virales), pare-feu etc…

3) Les utilisateurs :

Bien connaitre ses utilisateurs et ses prestataires, en effet les liens piégés (Phishing) peuvent attirés sur des pages infectées. Être vigilant avant d’accéder à une URL, d’installer un logiciel ou accéder à toutes autres ressources disponibles sur un support amovible (Clé USB, Disque dur Externe, etc.…). Il est judicieux de définir deux rôles différents : Administrateur et Utilisateur pour éviter de répandre la contamination.

Sensibiliser les utilisateurs des impacts sur les erreurs de sécurité :

- Télécharger des logiciels en ligne.

- Utiliser des supports amovibles sains.

- Séparer les droits d’administrateur et ceux des utilisateurs.

- Utiliser des outils de détections de malware.

4) Sauvegardes :

Effectuer des sauvegardes régulièrement, car les sauvegardes permettent de revenir en arrière en cas de crash ou perte de données sinon l’entreprise expose à de lourds préjudices. En effet, des premiers principes de défense est de conserver une copie de ses données afin de pouvoir réagir à une attaque ou un dysfonctionnement sans affecter son activité. Elle permet également d’assurer la continuité d’activité et il est préférable de sauvegarder sur plusieurs supports.

Il est indispensable de retrouver ses documents disparus en cas d’attaque informatique (virus, ransomware, etc….) ou par une erreur humaine. (Suppression, altération de dossier/fichier). Il est possible de faire des sauvegardes entières + différentielles et programmer la rétention sur plusieurs mois.

5) Les réseaux sans fils:

Sécuriser l’accès Wifi de son entreprise ou son domicile. En effet, la technologie Wifi permet d’accéder au réseau sans fil visible par le public qui est à proximité de la borne. Le réseau Wifi est donc vulnérable aux attaques, notamment si ce dernier est mal sécurisé.

- Absence de mot de passe ou mot de passe trop simple ou employé une technologie dépassée (WEP).

- L’attaquant peut changer le mot de passe de routeur, Ecouter l’ensemble de communication, intercepter des données, etc…

- Il faut privilégier WPA2-PSK et les mots de passe fort.

- Être vigilant avec les Hotspots car ils sont en général non-sécurisés.

- Utiliser le VPN-IPSec pour accéder au réseau de l’entreprise.

6) Les objets connectés :

Être prudent avec les objets connectés (voir mon article sur les objets connectés). Ils contiennent souvent les informations personnelles et professionnelles et qui peuvent être très confidentielles.

7) Les déplacements professionnels :

Protéger ses données lors de ses déplacements. Les appareils nomades font peser des menaces sur les informations sensibles. Avant de voyager, il est conseillé de se référer au « passeport des conseils aux voyageurs ».

8) Les messageries :

Être prudent lors de l’utilisation de sa messagerie. Puisque les pièces jointes sont le vecteur central des attaques informatiques. Il est préférable de vérifier l’expéditeur et la cohérence de son email. Vérifier toujours les pièces jointes et les URL avant de faire quoique ce soit. Ne pas répondre aux emails des inconnus. Faire systématiquement des analyses virales. Ne relayez pas des emails publicitaires.

9) Le phishing :

Ne télécharger des programmes que sur un site officiel de l’éditeur. Lancer une analyser antivirus avant d’ouvrir. Penser à décocher ou désactiver toutes les cases proposant d’installer des logiciels complémentaires. Rester vigilant concernant des liens sponsorisés et contrôler la distribution des liens.

10) Paiement sur internet :

Être vigilant lors d’un paiement sur internet. Lors des achats sur internet, vous devez fournir vos coordonnés personnels et bancaires qui peuvent être intercepter par des attaquants directement sur votre ordinateur ou dans le fichier client du site marchand. Avant de payer, il est préférable de vérifier l’utilisation du site en SSL c’est-à-dire en https avec un cadenas vert.

11) Les fuites de données :

Fuite des données. Séparer les usages personnels et professionnels. Avec Bring Your Own Device (BYOD) est une pratique qui consiste à apporter son équipement (ordinateur) personnel dans le contexte professionnel. Cette pratique pose des problèmes lors d’une perte ou vol, puisque les données d’entreprise sont potentiellement sensibles y transitent. A l’inverse est aussi vrai, il ne faut pas utiliser les moyens professionnels pour le travail personnel.

- Ne pas faire suivre les messages professionnels sur les services de messagerie personnels.

- Ne pas connecter les supports amovibles personnels aux ordinateurs de l’entreprise.

- Ces bonnes pratiques empêchent la fuite des données.

12) Les identités personnelles :

Prendre soin de son identité numérique, les informations personnelles, professionnelles, ou son identité numérique. Internet n’est pas un lieu complètement sûr. Ne jamais laisser ses données personnelles dans les forums ou des jeux de concours, de même ses données sensibles (bancaire) sur les sites. Il y a des pratiques ingénieries sociales qui récolte les informations personnelles à l’insu de l’utilisateur, afin de déduire vos mots de passe pour accéder à vos données personnelles voir usurper votre identité ou conduire des activités d’espionnage industriel.

- Donc, un strict minimum des informations personnelles dans les réseaux sociaux.

- Vérifier régulièrement les paramètres de sécurité et de confidentialité.

- Utiliser les adresses emails différents pour les activités sur internet.

- Établir avec votre entreprise une stratégie en matière de sécurité SI comme une charte informatique pour objectif d’informer chacun des acteurs de ce qu’il peut se faire (bonnes pratiques) ou ce qu’il doit faire (obligation) pour maîtriser les risques.

Conclusion

L’effort humaine est nécessaire protéger. Il est nécessaire d’adopter une défense en profondeur qui vise à couvrir l’ensemble du spectre des menaces avec des mesures cohérentes et pragmatiques vis-à-vis de l’activité de l’entreprise concernée. Doit être attentif, humble, et lucide vis-à-vis des menaces. Les mesures de sécurité ne seront utiles que si celles-ci sont entièrement respectées. La défense en profondeur est un terme emprunté à une technique militaire destiner à retarder l’ennemi pour gérer une incertitude, maintenir une inquiétude raisonnée, Entretenir une véritable vigilance. Pour sensibiliser aux risques :

Depuis 2016, le dispositif de la Loi Programmation Militaire permet aux entreprises Françaises qui sont classées comme l’Organisation d’Importance Vitale (OIV) de défendre dynamiquement leurs Systèmes d’Informations. |

Voir l’article sur LPM.

Poster un Commentaire