Introduction

Ce document explique en profondeur sur le botnet qui a été conçu pour le but bien précis et qui nuit à la sécurité du système information. De nos jours, l’explosion de l’IOT dans notre vie, augmente considérablement le nombre potentiel des machines susceptibles d’être infecter par les botnets.

Les objets connectés ont encore de beaux jours devant eux, ce sont les objets que nous utilisons tous les jours et qui deviennent connectés ou high-techs : Tee-shirt, Montres, Chaussures, Lunettes, etc… Les objets high-techs, aussi appelées intelligents (smart), envahissent nos foyers. Aujourd’hui faisant intégrante de notre vie quotidienne, leur utilité est indiscutable pour le côté pratique, ludique et technologique.

BotnetLes botnets ont été découverts par le grand public au début des années 2000. Quand un adolescent canadien a lancé une série d’attaques par déni de service contre plusieurs sites Web célèbres. L’adolescent, connu sous le nom de Mafiaboy, a ciblé Yahoo, ETrade, Dell, eBay, Amazon et d’autres sites pendant plusieurs jours, en inondant les sites avec d’énormes quantités de trafic indésirable jusqu’à que leurs services crashent. Bien que Mafiaboy, dont le vrai nom est Michael Calce, n’a pas utilisé de botnet pour lancer ses attaques, mais c’est semblable au fonctionnement du botnet de nos jours. Suite à cette incident, les experts en sécurité avaient averti que les botnets (un large réseau d’ordinateurs infectés par le même virus) peuvent faire des attaques DDoS et qui représentent une menace majeure pour la stabilité et l’intégrité d’Internet. |

Définition

Un botnet (une contraction de la langue Anglais « robot » et « réseau ») est un réseau de bots informatiques, des programmes connectés à Internet qui communiquent avec d’autres programmes similaires pour l’exécution de certaines tâches.

Fonctionnalité

Historiquement, botnet désignait des réseaux de robots IRC. Le sens de botnet s’est étendu aux réseaux de machines zombies, utilisés notamment pour le minage de cryptomonnaies mais aussi des usages malveillants, comme l’envoi de spam et virus informatiques, ou les attaques informatiques par déni de service (DDoS).

Aujourd’hui, ce nom est très souvent utilisé pour désigner un réseau de machines zombies, car l’IRC fut un des premiers moyens utilisés par des réseaux malveillants pour communiquer entre eux, en détournant l’usage premier de l’IRC.

Les botnets connus dans l’année 2000

Le premier d’entre eux qui fut référencé a été W32/Pretty.worm, appelé aussi PrettyPark, ciblant les environnements Windows 32 bits, et reprenant les idées d’Eggdrop et de GTbot. À l’époque, ils ne furent pas considérés comme très dangereux, et ce n’est qu’à partir de 2002 que plusieurs botnets malveillants (Agobot, SDBot puis SpyBot en 2003) firent parler d’eux et que la menace prit de l’ampleur.

Toute machine connectée à internet est susceptible d’être une cible pour devenir une machine zombie : les machines Windows, qui représentent la majorité des machines contaminées, mais aussi, dans une moindre mesure, les machines Linux, Apple, voire consoles de jeu ou des routeurs.

Motivation des pirates

Plusieurs motivations sont possibles qui peuvent être, économique, idéologique ou personnelle.

Pour l’objectif :

- Relayer le spam pour du commerce illégal ou pour de la manipulation d’information.

- Réaliser des opérations d’hameçonnage.

- Identifier et infecter d’autres machines par diffusion de virus et de programmes malveillants (malware).

- Participer à des attaques grouper de Deni de service (DDoS).

- Génération de façon abusif des clics sur un lien publicitaire au sein d’une page Web (Fraude au clic).

- Capturer de l’information sur les machines compromises (vol puis revente d’information).

- Exploiter la puissance de calcul des machines ou effectuer des opérations de calcul distribué notamment pour cassage de mot de passe.

- Voler des sessions utilisateurs par credential stuffing.

- Mener des opérations de commerce illicite en gérant l’accès à des sites de ventes de produits interdits ou de contrefaçons via des techniques de fast flux, simple ou double-flux ou RockPhish.

- Miner des cryptomonnaies, telles que le Bitcoin.

Les failles exploitées par les BotnetsLes botnets exploitent les failles via :

|

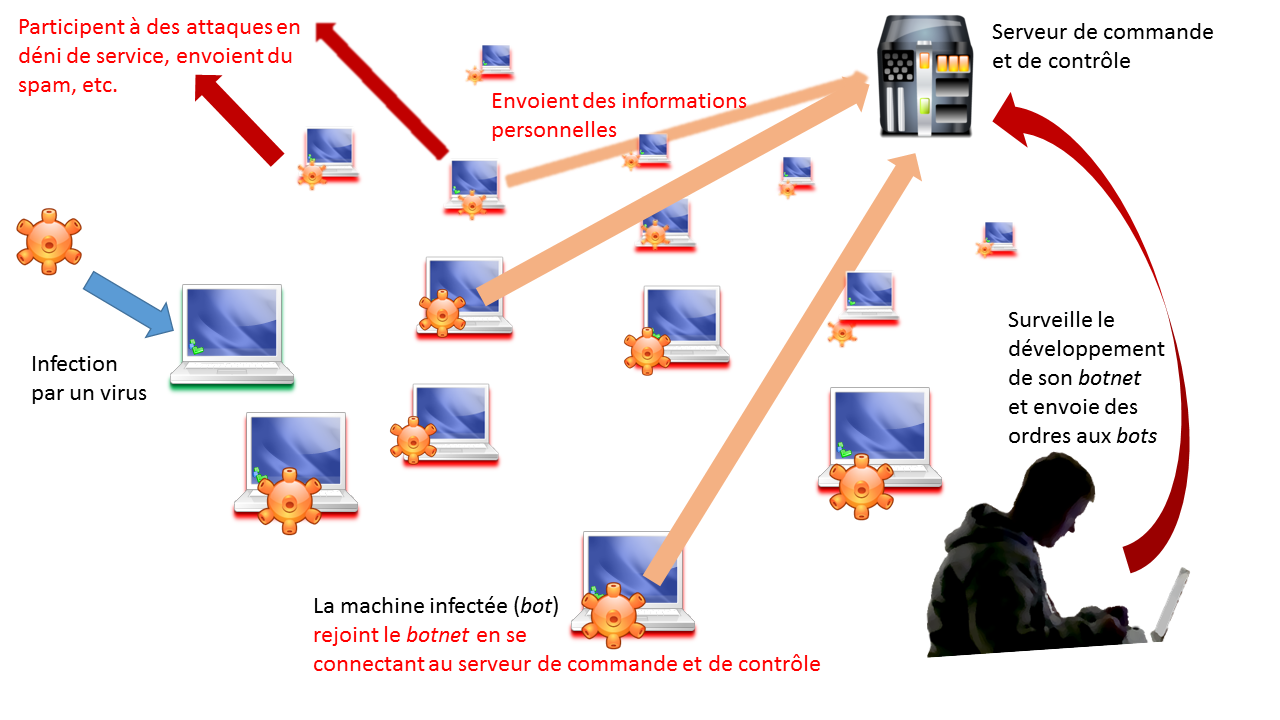

Son cycle de vie

Un botnet comporte plusieurs phases de vie. Une conception modulaire lui permet de gérer ces phases avec une efficacité redoutable, surtout dès que la machine ciblée est compromise. La phase d’infection est bien évidemment toujours la première, mais l’enchaînement de ces phases n’est pas toujours linéaire, et dépend de la conception du botnet.

Méthode d’infection

C’est logiquement la phase initiale. La contamination passe souvent par l’installation d’un outil logiciel primaire, qui n’est pas forcément l’outil final. Cette contamination de la machine utilise les mécanismes classiques d’infection :

- Virus, qui peut prendre la forme de logiciel malveillant.

- Logiciel en pièce-jointe.

- Cheval de Troie (fichier d’apparence anodine, comme des applications ou des fichiers classiques.

- Failles de navigateur ou de logiciel.

- P2P où le code malveillant se fait passer pour un fichier valide.

- Intentionnel comme les botnets locaux qui multiplie généralement les processus de flood.

Combiné avec une action d’ingénierie sociale pour tromper l’utilisateur.

Une fois installé, cette base logicielle peut déclarer la machine à un centre de contrôle, qui la considération alors comme active. C’est une des clés du concept de botnet. Cette machine infectée peut être contrôler à distance par une ou plusieurs machine tierce. Dans certain cas, d’autres phases sont nécessaires (autoprotection, mise à jour, etc…) pour être opérationnelle.

Comment reconnaître les machines infectéesVous pouvez reconnaître un ordinateur infecté par un botnet sensiblement de la même façon dont vous pouvez identifier un ordinateur infecté par d’autres types de logiciels malveillants. Les signes comportent un ordinateur fonctionnant lentement, se comportant bizarrement, donnant des messages d’erreur ou dont le ventilateur se met soudainement en route alors que l’ordinateur est inactif. Tous ces signes sont les symptômes possibles de l’utilisation à distance de votre ordinateur dans le cadre d’un réseau de bots. |

Comment retirer le Botnet du système s’il est infecté ?

Pour retirer un PC d’un réseau de botnet, vous devez supprimer le logiciel malveillant qui le contrôle. La meilleure façon de le faire est d’exécuter une analyse antivirus de votre ordinateur. Celle-ci devrait localiser le logiciel malveillant du botnet, puis le supprimer pour vous, une solution facile pour un problème sérieux.

Poster un Commentaire