Introduction

L’entrée en application de la LPM implique nécessairement un investissement conséquent de la part des OIV, ne serait-ce que pour décliner la notion de SIIV (Système d’information d’importance vitale), mettre en conformité leurs Systèmes d’Information à chacune des règles et aligner leurs processus et corpus documentaire sur les exigences imposées par la LPM.

L’ANSSI estime à 3 ans la durée nécessaire aux OIV pour assurer un déploiement global des mesures de cybersécurité de la LPM.

Par où commencer ?

Pour une mise en conformité efficace, il convient de commencer par dresser la liste des SIIV, réaliser la cartographie des SIIV et recenser les écarts en matière de protection des systèmes d’information.

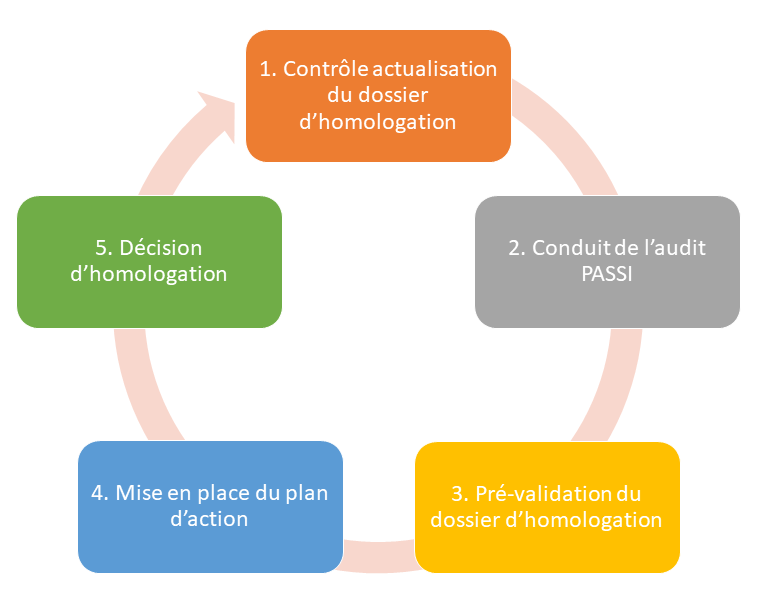

Ci-dessous une liste précise des différentes étapes du processus d’homologation :

1.Stratégie d’homologation et mise en place d’une architecture robuste :

- Identifier les Systèmes d’information d’importance vitale de l’opérateur ;

- (SIIV) à homologuer et le justifier ;

- Identifier les acteurs de l’homologation et leur rôle ;

- Instruire le contenu du dossier d’homologation et définir le planning ;

- Mettre en conformité les systèmes d’information avec la LPM (gestion des incidents de sécurité et protection des systèmes des systèmes d’information) ;

2.Maîtrise des risques :

- Effectuer une analyse des risques pesant sur les SIIV ;

- Mesurer l’écart entre les objectifs de sécurité et la réalité (audit PASSI) ;

- Mise en place du plan d’actions nécessaires à la réduction des risques ;

- Identifier les risques résiduels ;

3. Décision d’homologation pour 3 ans

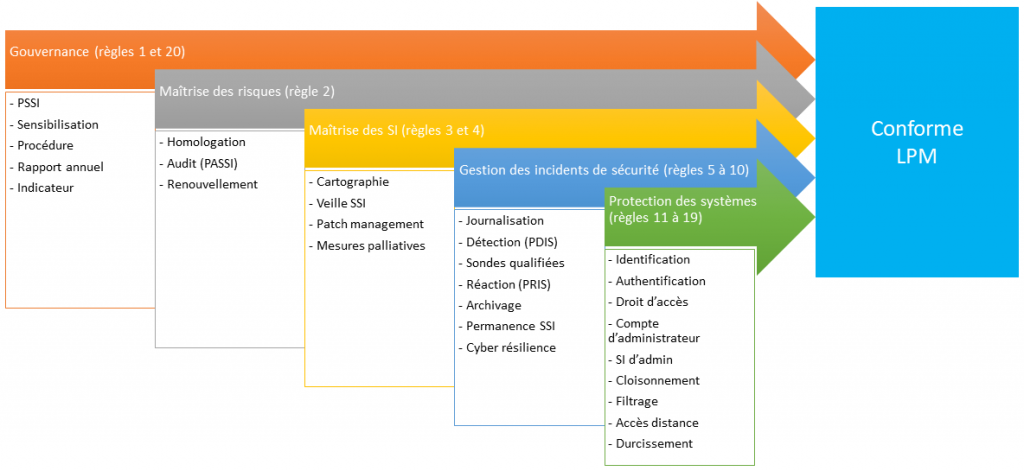

Les 20 règles de la LPM

Les arrêtés de la loi de programmation militaire prévoient un délai variant de 3 mois à 2 ans pour mettre en place les mesures de mise en conformité des SIIV. Ces mesures sont listées dans la loi, au nombre de 20, et regroupées en fonction des thématiques de mise en conformité présentées ci-dessous :

Le coût

Les SIIV représentent en moyenne 3% des SI des OIV, ainsi les budgets nécessaires à leur mise en conformité sont encore difficiles à déterminer. Selon l’enquête, la taille des SI dont le budget nécessaire peut aller de 5 à 45 millions d’euros. Toutefois, ces budgets peuvent être largement minorés lorsque le niveau de maturité de l’opérateur en matière de cybersécurité est déjà élevé.

Les acteurs

De par ses relations privilégiées avec l’ANSSI et son rôle au sein de son entreprise, le RSSI (responsable de la sécurité des systèmes d’information) est l’acteur légitime pour piloter et animer la mise en conformité. Ainsi, le RSSI est le chef d’orchestre qui mobilise les différents acteurs, de la généralisation des principes de sécurité à la planification des différents chantiers de mise en conformité.

Les RSSI sont les premiers interlocuteurs de l’ANSSI, mais aussi la direction, les responsables de la sécurité, les équipes conformité, les métiers, la DSI, et les achats.

Le contenu du dossier d’homologation

|

Le cycle d’homologation

Cycle homologation

|

ConclusionCes 20 règles qui sont une contrainte réglementaire permettant aux OIV d’améliorer leur niveau de sécurité de leur SI en matière de processus, d’organisation humaine, d’analyse des risques et de sécurisation technique. Cela permet de réduire grandement le risque de piratage des systèmes d’information d’importance vitale des opérateurs, de sensibiliser les équipes informatiques et de se préparer. La sécurité informatique a un coût, mais également un bénéfice : le vol d’informations stratégiques, le sabotage d’une infrastructure ou l’indisponibilité d’un système vital peuvent engendrer des impacts négatifs bien supérieures au coût de la cybersécurité que ce soit en matière de coût financier, organisationnel, juridique, réglementaire ou de déficit de réputation et d’image. Ce qui peut occasionner un coût global pour un opérateur d’importance vitale de plusieurs centaines de millions d’euros. Dans une stratégie de réduction des risques, il s’agit donc plus d’une opportunité qu’une contrainte. |

Poster un Commentaire